5월 28일 개발을 위해 데이터베이스 필드를 자주 확인해야하기 때문에

ufw의 3306포트를 열고 외부의3306과 포트를 연결해두었다

포트를 오픈한지 2일만에 3306으로 지속적인 접근시도가 있었고

2일만에 로그를 통해 확인했다

sudo journalctl -u mariadb //DB로그 확인

무수한 악수요청...

몇가지 인상적인로그를 분석해봤다

시도된 명령

(root) CMD ([ -x /etc/init.d/anacron ] && if [ ! -d /run/systemd/system ];

then /usr/sbin/invoke-rc.d anacron start >/dev/null; fi)시도된 접근

2024-06-01 8:01:37 1116 [Warning]

Aborted connection 1116 to db: 'unconnected'

user: 'unauthenticated'

host: 'azpdssb18.stretchoid.com'

(This connection closed normally without authentication)

https://www.reddit.com/r/firewalla/comments/x691cx/censysscannercom/?rdt=45827

From the firewalla community on Reddit

Explore this post and more from the firewalla community

www.reddit.com

해킹툴인지 보안 업체인지 보안검증툴을 악용한 해킹시도인지는 모르겠다

host name '7.151.38.34.bc.googleusercontent.com' 같은 호스트명을 보면 보안 솔루션들이 여기저기 찔러보는거거나

host: 'azpdssb18.stretchoid.com' 이런호스트명이나 dns가 없은 ip들은 진짜해킹시도 같긴한대

이런정보로 추측하기는 분별력이 없다고 생각한다

아무튼 다양한 호스트에서 다양한 접근시도가 있었고

이것은 내가 급히 방화벽을 닫을때까지 1초 간격으로 접근시도가 있었다

(vim도 안깔아놔서 namo로 엄청난 양의 로그를 살폈다)

외부에서 작업할때는 핸드폰핫스팟으로 작업하는데

핸드폰 핫스팟은 유동ip 이기때문에 0.0.0.0을 지정ip로 접근허용할수는 없고

포트는 열어둔뒤 반복되는 접근시도가 있을시 차단되도록 해야 했다

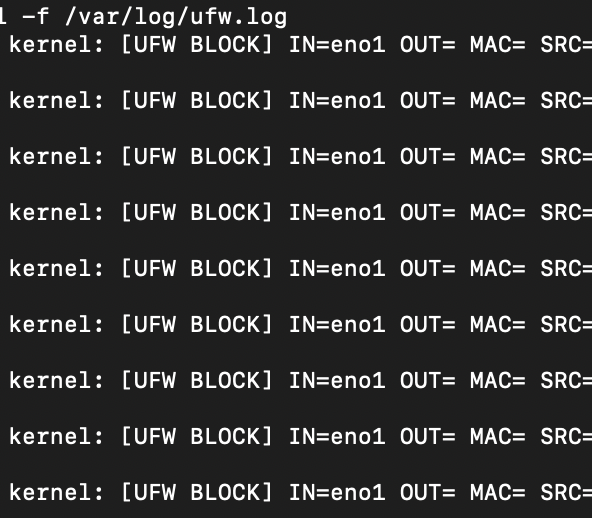

대응을 하는 와중에도 방화벽에서 접근차단이 감지 되었다

다만3306이 막힌걸 아는지 다양한포트로 시도하고 있었다

2cpu라는 서버 고인물 포럼이 있는데

포트를 변경하는것은 포트스캐너같은 툴로 금방 찾아내기때문에 프록시를 사용하는것이 좋다고 하는대

무작위 포트를 때려보는것이 흥미로웠다

그리고 chatgpt의 도움으로 fail2ban을 알게 되었다

ssh와 db의 접근과 추후에 추가할 웹서버를

1시간에 300번 시도할시 1년간 접근제한 활성화 하도록 설정했다

10분에 50회 이렇게 설정해도 되지만

내가 사용하는 디비버 처럼 무료 개발환경인경우

네트워크같은 환경요인으로 계속해서 연결을 시도하기때문에

안전하게 1시간으로 설정했다

[DEFAULT]

bantime = 31536000

findtime = 3600

maxretry = 300

[sshd]

enabled = true

port = ssh

logpath = /var/log/auth.log

backend = systemd

[mysqld-auth]

enabled = true

port = 3306

filter = mysqld-auth

logpath = /var/log/mysql/error.log

backend = systemd

ssh의 접근에 키를 사용하지않은점

데이터베이스 포트를 열면서 데이터베이스 root를허용한점

등으로 취약점을 무시한 내 잘못으로 몇일치 작업물을 날렸다

새로운 접근시도의 대응은 했지만

이미 수행된 접근중 내가 별견하지못한 무언가가 있을까 의심된다

예를들어

sysstat 패키지의 debian-sa 가 실행되다가 막혔다는것이다

chatgpt의 설명으론

debian-sa1는 시스템 활동 데이터를 수집하는 sysstat 패키지의 일부입니다. 주기적으로 시스템 성능 데이터를 수집하는 작업입니다.

라고한다

해킹이 아니라면 내가 로컬에서 실행시킨 서버리소스 모니터링 프로그램의 흔적일것이다

하지만 그것이 저지당했다는것, 리소스데이터를 외부로 전송되다가 실패했다는점은

ssh접근에 성공한 해커의 스크립트일수도 있다는것이다

모르면 처음부터 보안을 철저히 세팅했어야 하는데 그러지못했기때문에

서버를 os부터 갈아엎고 다시 세팅해야겠다

'마구니 패치 노트' 카테고리의 다른 글

| OCI 리눅스 장애(비정상 정지) 원인 기록,결론 (1) | 2024.03.05 |

|---|---|

| 비밀번호 해싱MD5 > sha256 문제 해결 (0) | 2023.05.19 |

| 서버타임 동기화 (0) | 2023.05.06 |

| 자동 배포 개선/기능추가 (0) | 2023.03.31 |

| SQL 쿼리 파라미터 바인딩 %?% 문제 (0) | 2023.03.03 |

댓글